Zoekt u misschien naar deze vragen?

- Er wordt steeds meer thuisgewerkt, hoe zorg ik ervoor dat al onze medewerkers ook thuis veilig zijn?

- Er wordt op de werkvloer steeds meer in de Cloud gewerkt, hoe zorg ik ervoor dat dit goed beveiligd is en blijft?

- Ik wil graag snel inzichtelijk wat de huidige staat van mijn IT-security is. Welke dienst raden jullie aan?

- Wij twijfelen over welke stappen we moeten zetten op het gebied van IT-security. Kunnen jullie ons hierbij helpen?

- Ik wil dat jullie mijn systeem tot op de bodem onderzoeken en aanvallen om kwetsbaarheden te ontdekken. Welke dienst past hierbij?

Gebruik angst in uw voordeel | Wanneer mogen ze u ontslaan? | Hier trapt u toch niet in? | Blauwe vogel met schaamrood op zijn kaken

De kern(centrale) van het verhaal..| “Hey Xbox, luister mij niet af” | SMS phishing aan naar 8008

23 augustus 2019

Met z’n allen..! | Penetratietester komt buiten met alle gevolgen van dien | Waarom heb je nog geen respect gegeven op mijn nieuwe profielfoto? | Er kan er maar één de winnaar zijn

20 september 2019

Allereerst mijn welgemeende excuses. Het is een drukke periode voor Rootsec en daarnaast moest uw favoriete blogger helaas ook een bezoekje aan de eerste hulp brengen vanwege een gebroken ledemaat. Vandaar dat u twee weken lang heeft moeten overbruggen zonder onze blog. We hopen dat de afkickverschijnselen meevallen en dat deze dosis aan sappige IT-security gerelateerde informatie het weer een beetje goedmaakt. Deze week staan we onder andere stil bij uw grootste angst, kijken we naar de strafmaat voor het openen van een phishing e-mail en is het “tikkie jij bent hem” van vroeger niet meer wat het ooit was.

Gebruik die angst in uw voordeel

Uit recent onderzoek van Techzine is gebleken dat u redelijk massaal bang bent. En dan hebben we het hier niet over spinnen of enge ziektes, maar over het verlies van data. Ondanks dat, zo bleek uit het onderzoek, 61% van de gevraagde organisaties genoeg mensen in huis heeft om eventuele dreigingen te mitigeren blijkt dat er toch nog veel angst heerst op het gebied van security. De (percentuele) grootste angst is het verlies van data. Maar liefst 16% van alle organisaties begint te zweten bij de gedachte. Daarnaast zijn imagoschade, verlies van klanten en het niet voldoen aan wet-en regelgeving andere populaire angsten bij de IT-beslissers. Natuurlijk zijn deze angsten redelijk direct met elkaar verbonden. Komt je data op straat te liggen dan zal dit al snel een verlies van klanten en imagoschade ten gevolgen hebben. En de kans dat je niet aan wet-en regelgeving voldeed is dan ook best aanwezig. Toch is het opvallend te noemen dat er ondanks alle getroffen maatregelen nog zoveel angst heerst. Maar laten we niet vergeten dat angst ook een waarde heeft. Het zorgt er namelijk voor dat je als organisatie scherp blijft, en dit is erg belangrijk in een wereld waar cybercrime geen moment stil zit. Daarnaast moeten ook wij als IT security partij concluderen dat je simpelweg nooit elk virus, hack of crimineel voor kan zijn. Dus maak daar vrede mee en gebruik je angstzweet vooral om de motor van je securityketen soepel te laten draaien. Een aanval is misschien niet altijd te voorkomen, maar het is wel mogelijk de gevolgen te mitigeren.

Wanneer mag je nou ontslagen worden?

Stel je voor, je heet Dieter Puijs en je hebt op je werk per ongeluk een e-mailbijlage met ransomware geopend. Heel vervelend natuurlijk, want dit heeft nogal wat gevolgen. Maar in hoeverre mag het bedrijf dit op jou verhalen en staan ze in hun recht als ze Dieter op straat zetten? Dit zocht ICT-jurist Arnoud Engelfriet uit na aanleiding van een ontslagen IT-medewerker in de VS na het openen van een besmette e-mailbijlage. Nu werkt de wet-en regelgeving in Nederland gelukkig anders dan in the land of the brave and the free. Eerlijk is eerlijk, je bent wel free als je op straat wordt gezet. Maar als dit in Nederland zou gebeuren dan sta je als bedrijf niet in je recht. Je mag een disfunctionerende werknemer namelijk pas ontslaan als je het nodige hebt gedaan om verandering te brengen in het functioneren van de desbetreffende medewerker. Dus als Dieter eigenlijk altijd zijn werk goed heeft gedaan, en gewoon een beetje pech had met die e-mailbijlage dan mag je hem niet ontslaan. Het enige wat je dan als werkgever kan doen is Dieter op cursus sturen, zodat hij hopelijk minder domme dingen doet in de toekomst. Blijft hij dit echter hardnekkig herhalen in de toekomst, dan is het einde verhaal. Wilt u nou zo’n scenario voorkomen, dan komen wij natuurlijk graag langs om uw medewerkers weer even op scherp te zetten. Bijvoorbeeld middels een awareness training.

“Enkel een besmette bijlage openen -ook al ben je de security officer- zou ik als te weinig zien om dit paardenmiddel (ontslag) in te kunnen zetten”

Tikkie, jij bent je geld kwijt.

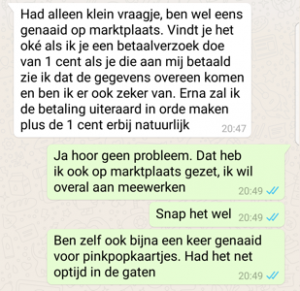

“Tikkie, jij bent hem!”, die kreet hoor ik nog wel eens van het schoolplein van de nabijgelegen school komen. Echter, anno 2019 is deze kreet langzamerhand aan het veranderen naar “Tikkie, jij bent de…”. De rest kunt u zelf invullen. Uit recente berichtgeving werd namelijk duidelijk dat er, in de eerste zes maanden van dit jaar, ruim duizend ING-klanten slachtoffer zijn geworden van de Tikkietruc. Hierbij worden verkopers op Marktplaats benaderd door criminelen die zich als koper voordoen. Nadat beide partijen een prijs waren overeengekomen stuurden de criminelen een link naar de verkoper met een betaalverzoek van 0,01 euro om zogenaamd de bankgegevens te controleren. Deze link wees echter naar een phishingsite. Vervolgens probeerden slachtoffers via deze phishingsite de Tikkie-transactie uit te voeren. Dit lukte natuurlijk niet, maar inmiddels hadden de criminelen al alle gegevens die toegang geven tot de rekening van het slachtoffer en sloegen ze hun slag. In totaal werd er voor ruim 100.000 euro buitgemaakt. Maar kindertjes, blijf vooral op het rechte pad en doe dit niet na, want inmiddels zijn er al zes verdachten aangehouden door de politie. Ondanks dat deze mensen wellicht denken ontraceerbaar te zijn, beschikt ook de politie over nieuwere en efficiëntere tools om dit soort criminaliteit tegen te gaan.

De politie laat weten dat de verdachten met de gegevens die slachtoffers invulden hun telefoon aan de rekening van het slachtoffer toevoegden, zodat ze er contactloos op kosten van het slachtoffer mee konden betalen. In eerste instantie richtten de verdachten zich alleen op Android toestellen, maar nadat ING besloot om Apple Pay te ondersteunen zag de politie ook een verschuiving richting iPhones.

Zijn wachtwoord begon met een B

Het zou geen Rootsec blog zijn als we niet nog even een social media bedrijf te kakken zetten. Ditmaal kijken we naar het blauwe tweetende vogeltje. Onderzoekers van Devcore hebben namelijk toegang weten te verkrijgen tot het intranet van Twitter omdat het bedrijf een beschikbare beveiligingsupdate voor een ernstig lek in de gebruikte vpn-oplossing niet had geïnstalleerd. De kwetsbaarheid werd ontdekt door onderzoekers Orange Tsai en Meh Chang. Tsai en Chang hadden gezien dat Twitter van de kwetsbare vpn-oplossing gebruikmaakte. Ze gaven Twitter echter netjes de tijd om de patch te installeren, maar een maand na het uitkomen van de update was die nog steeds niet door het bedrijf uitgerold. Daarop besloten de aanvallers dat de maat vol was en gingen ze in de aanval. Al snel hadden ze toegang tot het intranet van het bedrijf. Daarna gingen ze nog een stapje verder door ook een wachtwoordhash te kraken. Saillant detail, het was het wachtwoord van de manager die uiteindelijk werd gecracked. Binnen drie uur. De onderzoekers hadden verder geen kwaad in de zin en informeerde Twitter waarna ze de hoogste bug bounty van 20.000 dollar van Twitter ontvingen. Laten we hopen dat deze Nederlandse bedrijven inmiddels wel hun vpn-software hebben gepatched.