Datum: 12-01-2022

Kenmerk: CVE-2022-21849 & CVE-2022-21907

CVSS-score: 9.8

Kritieke kwetsbaarheden aangeduid door Microsoft

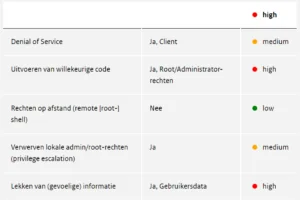

Microsoft heeft op 11-01-2022 diverse kwetsbaarheden verholpen in Windows. Deze kwetsbaarheden stellen een kwaadwillende mogelijk in staat om aanvallen uit te voeren die leiden tot de volgende categorieën schade:

- Denial-of-Service (DoS)

- Omzeilen van beveiligingsmaatregel

- (Remote) code execution (Administrator/Root rechten)

- (Remote) code execution (Gebruikersrechten)

- Spoofing

- Toegang tot gevoelige gegevens

- Verhoogde gebruikersrechten

Twee kritieke kwetsbaarheden met een 9.8 CVSS-score.

De kwetsbaarheden met het kenmerk CVE-2022-21849 & CVE-2022-21907 hebben van Microsoft een CVSS-score van 9.8 gekregen. Uitzonderlijk hoog. Dit heeft alles te maken met het risico dat deze kwetsbaarheden met zich meebrengen voor elke organisatie waar dit speelt.

CVE-2022-21849 bevindt zicht in de Microsoft IKE Key Exchange voor IPSec en kan alleen worden misbruikt wanneer IPSec actief is. Deze kwetsbaarheid stelt een kwaadwillende in staat om op afstand willekeurige code uit te voeren.

CVE-2022-21907 bevindt zich in de HTTP Protocol stack (http.sys) en stelt een ongeauthenticeerde kwaadwillende op afstand in staat om willekeurige code uit te voeren op het kwetsbare systeem. Dit wordt gedaan middels het versturen van speciaal geprepareerd netwerkverkeer. Op het moment van schrijven is er nog geen POC (Proof-of-Concept) of publieke exploit beschikbaar, maar zowel Microsoft als het NCSC verwachten deze op zeer korte termijn. Aanvullend geeft Microsoft aan dat deze kwetsbaarheid kan leiden tot een worm. Vanwege dit dreigingsbeeld en het gegeven dat de HTTP Protocol stack gebruikt wordt door veel services die voor inter- of intranet zijn ontsloten, geeft het NCSC dit beveiligingsadvies de inschaling HIGH/HIGH en adviseert om de beveiligingsupdate met spoed in te zetten.

De benodigde beveiligingsupdates voor alle gevonden kwetsbaarheden kunnen hier gevonden worden. Meer vragen? Neem dan contact op met onze experts.